Saturday, March 16, 2019

Friday, March 15, 2019

Reversing Lv.1

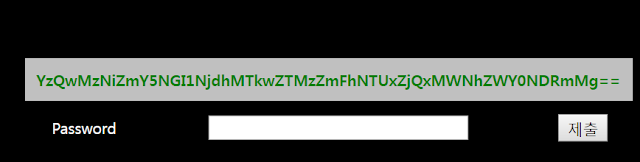

Reversing.kr

Lv. 1

1. 전체적으로 훑어보기

대충 흐름 파악

Entry Pointer에서 시작

GetDlgItemTextA : 컨드롤에 입력된 값을 확인

5y

R3versing

두개의 MessageBox

2. 아무값 입력하고 MB에 대한 반응 CHK

MB결과가 나오기 위해서

004010B5, 004010CD, 0040110B, 00401112의 값을 확인할 필요

아마 이값을 통해 비밀번호 비교해서 결과값 창출할 듯

흐름과 진행방향 읽기

[ IDA PRO ]

3. 입력된 Password와 비교할 값의 주소 확인

[ 004010B0 ]

ESP+5와 0x61 비교

0x61 = a

ESP+5에는 입력한 값이 있음

[ 004010B5 ]

ESP+A에 5y

[ 004010CD ]

ESP+10에 R3versing

[ 0040110B ]

ESP+4와 0x45비교

ESP+4에는 앞서 입력한 값이 있음

0x45 = E

[ 00401112 ]

실패하면 실패했을 때의 MB인 주소값이 나오고

그 다음 성공일 떄의 MB함수가 나옴

따라서, password는 위의 조합으로

[ESP+4][ESP+5][ESP+10][ESP+A]

E a 5y R3versing

성공

Thursday, March 14, 2019

WebHacking Lv.3

webhacking.kr

Lv. 3

SQL Injection

퍼즐을 풀고 연결된 인자값에 대해 injection

퍼즐을 풀어야 함

_answer에 대한 값이 눈에 띔

직접 대입했는데 의미 x

클릭이 가능한 5x5 영역에 대해 위, 아래의 값을 대충 체크

이런 값이 나옴

이름 입려해도 안나옴

소스코드 보면

name 과 value 값을 확인 할 수 있음

input type이 text이고 10자 이내여야 함으로 다른 sql injection은 불가

POST타입으로 진행

VALUE 값을 수정해서 진행해봄

||TRUE 말고 다른 값도 가능할듯

성공

WebHacking Lv.2

webhacking.kr

Lv. 2

Blind SQL Injection

admin과 Board에서 password를 injection

메인 화면의 소스코드에서 /admin/을 확인

비밀번호 필요

Table: admin / name: password

나머지는 별 거 없고,

board에 비밀글 발견

Table: FreB0aRd / name=Password

메인화면의 소스코드

중에 표시 부분이 의심

쿠키를 보면 Time 값을 가짐

뭔가 연관성이 있어보임

Blind SQL Injection쿠키값을 사용해서 참 거짓을 판별지어봄

거짓의 경우 09:00:00으로 바뀜

참의 경우 09:00:01 로 바뀜

- FreeB0aRd

- 이를 이용해서 비밀번호의 길이 도출

최대 글자수가 10 이므로

1551773225 and (select length(Password)

from FreeB0aRd)<=9

를 이용해서 하나씩 맞춰가면 최대글자가 10

- 계속해서 값을 도출

- 계속해서 값을 도출

아스키코드로 값을 하나씩 대입

and (select ascii(substring(password, 1, 1))

from FreeB0aRd) = 59

(password, 시작 인덱스, 길이)

= password의 1번째를 기준으로 1자리만큼의 값

FreeB0ard = 7598522ae

보드에 들어가봅시다

집파일을 다운로드 받음

암호가 필요

FreeB0ard와 같이 메인에서 직접대입으로 암호 찾음

admin=0nly_admin

비밀번호를 가지고 admin 로그인하면

메뉴얼 패스워드를 알려줌

다운로드 진행

또다른 패스워드를 알려줌

=Flag

Auth 에 대입하면

성공~

Wednesday, March 6, 2019

WebHacking Lv.1

webhacking.kr

회원가입 후에 Challenge로 들어간다.

1번 문제

COOKIE를 이용해 원하는 값으로 도출

index.php로 들어가면 이러한 소스코드가 나옴

위 소스 코드를 보면 쿠키는 1

@solve가 나오려면 user_lv이

5초과 이어야하는데

기본 쿠키값은 1이고, user_lv이

6이상이면 1로 지정됨

그러므로 5와 6사이의

쿠키값을 대입시켜야한다.

[EditThisCookie]

EditThisCookie에 보면

1로 지정되어있으므로 5와 6사이의 값을 대입시킨다

대입시키고 index.php를 눌러 들어가면 성공

난 5.5 대입

Subscribe to:

Posts (Atom)

List

MobSF

MobSF는 오픈소스 모바일 앱 자동 보안 진단 프레임워크로 자동 분석 시스템 구축할 때 사용한다. 정정 및 동적 분석이 가능하며, Android, iOS, Windows에 대해 침투 테스트, 멀웨어 분석 및 보안 평가를 할 수 있다. 참고자료 필...

-

2019-01-07 EXT2 파일 시스템 [아래 내용의 환경] CentOS 6 3GB-HDD, 2GB-파티션 EXT2 Format NewMonday.txt 파일, 10글자내용 -> powero...

-

2018-12-11 C++ Source Code Port Scanninng [ 참고 ] raw socket : sin/sinack/ack 의 과정을 다 봄 하나의 포트로 스캐닝 [portScanner] [IP...

-

무선 랜 해킹 Wireless LAN Hacking : wifi 해킹 Wireless Wireless network 공기로 연결 : 주파수신호로 Data 송수신 IEEE 802.11 ISM Band Ind...