2018-11-23

Snort IPS에 새로운 Rule을 추가하여 반응을 확인하기

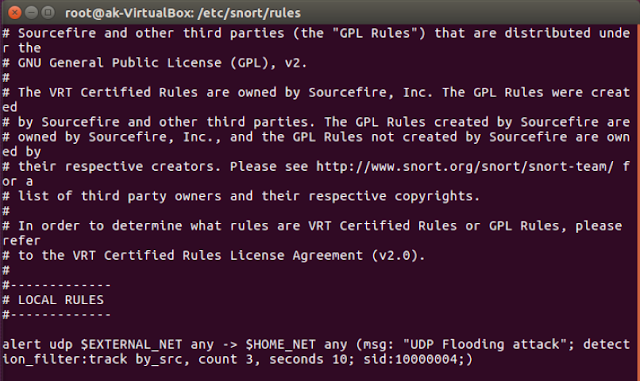

UDP / UDP Flooding

- snort/rules

[ /etc/snort/rules ]

UDP Flooding 공격이 왔을 때 반응을 확인하기 위하여 snort에 rule을 추가

- snort set

[ /etc/snort ]

rule의 설정 추가

- snort 실행

[ snort 실행 ]

- UDP 공격

[ 공격용 PC : Kali ]

nmap 이나 nessus를 이용해 열린포트 확인하고

udp 공격

[ 반응 ]

XMAS SCAN 공격

- XMAS SCAN 관련 rule 추가

[ LOCAL RULES ]

sid : 10000000 대

[ /etc/snort.conf ]

공격이 들어왔을 때의 반응 추가

- Snort IPS 실행

- CentOS로 XMAS 스캔 공격

[ nmap ]

[ Wireshark ]

TCP 들어오는 것 확인

[ 공격들어온 것을 저장 ]

NULL SCAN 공격

- Rule

- 공격시 반응을 저장할 rule

Null 스캔에 대하여 패킷탐지 방어하기

[ wireshark ]

No comments:

Post a Comment